Kaspersky: Η εξέλιξη του phishing με τη βοήθεια της τεχνητής νοημοσύνης

Η Kaspersky εντόπισε και μπλόκαρε περισσότερες από 142 εκατομμύρια επιθέσεις phishing το β’ τρίμηνο του 2025, σημειώνοντας αύξηση 3,3% σε σχέση με το α’ τρίμηνο. Αυτή τη στιγμή, οι επιθέσεις phishing περνά μια φάση μετάβασης, καθοδηγούμενη από προηγμένες τεχνικές εξαπάτησης με την βοήθεια της τεχνητής νοημοσύνης (AI) και άλλων καινοτόμων μεθόδων αποφυγής εντοπισμού. Από deepfakes και voice cloning μέχρι εφαρμογές ευρείας χρήσης όπως το Telegram και το Google Translate, οι κυβερνοεγκληματίες επιστρατεύουν κάθε διαθέσιμο μέσο για να αποκτήσουν πρόσβαση σε βιομετρικά δεδομένα, θέτοντας σε κίνδυνο ιδιώτες και επιχειρήσεις. Αναλυτικά στοιχεία για αυτές τις τακτικές περιλαμβάνονται στη νέα έκθεση της Kaspersky.

Τακτικές που βασίζονται στην Τεχνητή Νοημοσύνη αλλάζουν τις επιθέσεις phishing

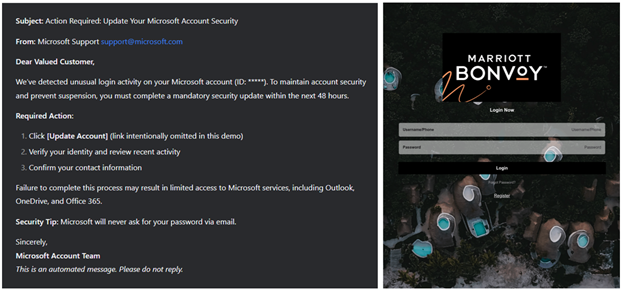

Η τεχνητή νοημοσύνη έχει μετατρέψει το phishing σε μια ιδιαίτερα εξατομικευμένη απειλή. Μέσω μεγάλων γλωσσικών μοντέλων, οι επιτιθέμενοι δημιουργούν πειστικά emails, μηνύματα και ιστοσελίδες χωρίς γραμματικά λάθη, μιμούμενοι αυθεντικές πηγές. Επιπλέον, με AI bots σε social media και εφαρμογές μηνυμάτων υποδύονται πραγματικούς χρήστες, παρασύροντάς τους σε μακροσκελείς συζητήσεις για να κερδίσουν την εμπιστοσύνη τους. Τα bots αυτά δελεάζουν τα θύματα με ψεύτικες «ευκαιρίες», χρησιμοποιώντας AI-generated ηχητικά μηνύματα ή deepfake βίντεο, ωθώντας τους σε απάτες με ερωτικό ή επενδυτικό περιεχόμενο.

Οι επιτιθέμενοι δημιουργούν, επίσης, ρεαλιστικά deepfakes, παριστάνοντας άλλα άτομα –από συναδέλφους και διασημότητες έως τραπεζικούς υπαλλήλους–, με σκοπό είτε να προωθήσουν ψεύτικες προσφορές είτε να αποσπάσουν ευαίσθητα δεδομένα. Για παράδειγμα, αυτοματοποιημένες κλήσεις που μιμούνται προσωπικό ασφάλειας τράπεζων αξιοποιούν την τεχνητή νοημοσύνη για να ξεγελάσουν χρήστες, ώστε να μοιραστούν κωδικούς two-factor authentication (2FA), εξασφαλίζοντας πρόσβαση σε λογαριασμούς ή την εκτέλεση ύποπτων συναλλαγών. Επιπλέον, εργαλεία που υποστηρίζονται από AI αναλύουν δημόσια δεδομένα από κοινωνικά δίκτυα ή εταιρικές ιστοσελίδες για να εξαπολύσουν στοχευμένες επιθέσεις, όπως emails με θέμα το HR ή ψεύτικες κλήσεις που αναφέρουν προσωπικά στοιχεία.

Νέες τακτικές αποφυγής εντοπισμού

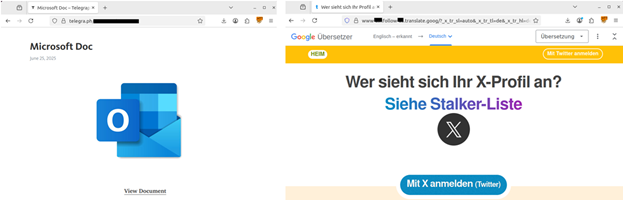

Οι επιτιθέμενοι χρησιμοποιούν πλέον εξελιγμένες μεθόδους για να κερδίσουν την εμπιστοσύνη των θυμάτων, αξιοποιώντας επίσημες πλατφόρμες ώστε να παρατείνουν τη διάρκεια των επιθέσεών τους. Χαρακτηριστικό παράδειγμα αποτελεί η πλατφόρμα Telegraph του Telegram, που προορίζεται για δημοσίευση μεγάλων κειμένων, αλλά χρησιμοποιείται και για την εξάπλωση επιθέσεων phishing. Επιπλέον, η λειτουργία του Google Translate για μετάφραση ιστοσελίδων παράγει συνδέσμους της μορφής https://site-to-translate-com.translate.goog/… , οι οποίοι χρησιμοποιούνται από επιτιθέμενους για να παρακάμψουν τα συστήματα ασφαλείας.

Σελίδα phishing που μιμείται έγγραφο Office στο Telegraph (αριστερά) και παράδειγμα σελίδας phishing σε URL του Google Translate (δεξιά).

Επιπλέον, οι επιτιθέμενοι πλέον ενσωματώνουν CAPTCHA σε phishing sites πριν οδηγήσουν τον χρήστη στην κακόβουλη ιστοσελίδα. Με αυτόν τον τρόπο παραπλανούν τους μηχανισμούς ανίχνευσης, καθώς η παρουσία CAPTCHA συχνά συνδέεται με αξιόπιστες πλατφόρμες, μειώνοντας τις πιθανότητες εντοπισμού.

Νέα στόχευση: από κωδικούς πρόσβασης στα βιομετρικά δεδομένα

Η προσοχή έχει στραφεί πλέον από τους κωδικούς πρόσβασης σε προσωπικά δεδομένα που δεν αλλάζουν. Οι επιτιθέμενοι στοχεύουν βιομετρικά δεδομένα μέσω ψεύτικων ιστοσελίδων που ζητούν πρόσβαση στην κάμερα του κινητού με πρόσχημα την επαλήθευση λογαριασμού, καταγράφοντας έτσι πρόσωπα ή άλλα προσωπικά δεδομένα που δεν μπορούν να αλλαχθούν. Αυτά χρησιμοποιούνται για μη εξουσιοδοτημένη πρόσβαση σε ευαίσθητους λογαριασμούς ή πωλούνται στο dark web. Αντίστοιχα, ηλεκτρονικές αλλά και χειρόγραφες υπογραφές –απαραίτητες σε νομικές διαδικασίες αλλά και οικονομικές συναλλαγές– υποκλέπτονται μέσω επιθέσεων phishing. Οι επιτιθέμενοι μιμούνται πλατφόρμες όπως το DocuSign ή παρακινούν τους χρήστες να ανεβάσουν τις υπογραφές τους σε ψεύτικες ιστοσελίδες, προκαλώντας ζημιά τόσο στην εικόνα των επιχειρήσεων αλλά και στα οικονομικά τους.

«Ο συνδυασμός AI και οι δυνατότητες αποφυγής ανίχνευσης έχουν μετατρέψει τις επιθέσεις τύπου phishing σε σχεδόν τέλεια απομίμηση ενός κανονικού διαλόγου, εξαπατώντας ακόμη και προσεκτικούς χρήστες. Οι επιτιθέμενοι δεν αρκούνται πλέον στην κλοπή κωδικών πρόσβασης — στοχεύουν σε βιομετρικά δεδομένα, ηλεκτρονικές και χειρόγραφες υπογραφές, με πιθανές καταστροφικές και μακροπρόθεσμες συνέπειες. Εκμεταλλευόμενοι πλατφόρμες όπως το Telegram και το Google Translate, αλλά και εργαλεία όπως το CAPTCHA, οι επιτιθέμενοι κινούνται ταχύτερα από τους παραδοσιακούς τρόπους αντιμετώπισης. Οι χρήστες οφείλουν να είναι σε εγρήγορση για να μην πέσουν θύματα επιθέσεων phishing», δήλωσε η κα Olga Altukhova, ειδικός ασφαλείας στην Kaspersky.

Περισσότερες λεπτομέρειες διατίθενται στην αναφορά στο Securelist.com.

Νωρίτερα μέσα στο 2025, η Kaspersky εντόπισε μια σειρά από πολύπλοκες στοχευμένες επιθέσεις phishing, με την ονομασία Operation ForumTroll, όπου οι επιτιθέμενοι έστελναν εξατομικευμένα phishing emails με προσκλήσεις στο φόρουμ “Primakov Readings”. Οι επιτιθέμενοι στόχευαν ΜΜΕ, εκπαιδευτικά ιδρύματα και κρατικούς οργανισμούς στη Ρωσία. Με το πάτημα του συνδέσμου στο email, δεν απαιτούνταν καμία περαιτέρω ενέργεια για να παραβιαστεί το σύστημα: το exploit εκμεταλλευόταν μια άγνωστη έως τότε ευπάθεια στην τελευταία έκδοση του Google Chrome. Για να αποφευχθεί η ανίχνευση, οι κακόβουλοι σύνδεσμοι είχαν πολύ σύντομο κύκλο ζωής και, στις περισσότερες περιπτώσεις, κατέληγαν στην επίσημη ιστοσελίδα του “Primakov Readings” μετά την απενεργοποίηση του exploit.

Συστάσεις της Kaspersky για προστασία από επιθέσεις phishing:

- Να επιβεβαιώνετε πρώτα μηνύματα, κλήσεις ή συνδέσμους, ακόμα κι αν φαίνονται όλα τυπικά. Μην κοινοποιείτε ποτέ κωδικούς 2FA.

- Να εξετάζετε προσεκτικά βίντεο για αφύσικες κινήσεις ή υπερβολικά δελεαστικές προσφορές, ενδείξεις deepfake.

- Να απορρίπτετε αιτήματα για πρόσβαση στην κάμερα από μη επαληθευμένες ιστοσελίδες και να αποφεύγετε το ανέβασμα υπογραφών σε άγνωστες πλατφόρμες.

- Να περιορίζετε την κοινοποίηση ευαίσθητων στοιχείων online, όπως φωτογραφίες εγγράφων ή εμπιστευτικές πληροφορίες εργασίας.

- Να χρησιμοποιείτε το Kaspersky Next (σε εταιρικά περιβάλλοντα) ή το Kaspersky Premium (για ιδιωτική χρήση) για αποκλεισμό phishing επιθέσεων.

Ακολουθήστε την ασφαλιστική αγορά στο Google News